Thứ Sáu, 13 tháng 4, 2018

Phần mềm Svchost Process Analyzer

Một số virus thường “núp bóng” dưới dạng file hệ thống svchost.exe để chiếm quyền điều khiển máy tính. Phần mềm Svchost Process Analyzer sẽ giúp bạn phát hiện virus dạng này.

Svchost.exe là một tập tin thực thi nhỏ nằm trong thư mục System32 của Windows, nó đóng vai trò quan trọng trong việc giữ hệ thống và các dịch vụ chạy trên nền Windows được ổn định. Bạn có thể dễ dàng nhận thấy sự xuất hiện thường trực của svchost.exe bằng cách mở thẻ Proccesses trong Windows Task Manager. Một tập tin svchost.exe có thể chứa nhiều tiến trình chạy ngầm bên trong nó, các tiến trình này được lưu trữ trên hệ thống dưới dạng tập tin DLL.

Rất nhiều loại virus và phần mềm gián điệp (malware) luôn tìm cách lây nhiễm vào tập tin svchost.exe để khai thác tất cả các quyền truy cập của người sử dụng. Trong khi đó, người dùng bình thường rất khó để nhận biết đâu là tập tin svchost.exe “sạch” và đâu là tập tin svchost.exe đã bị nhiễm “bệnh”. Phần mềm Svchost Process Analyzer sẽ giúp bạn phân tích các nhân tố độc hại “núp bóng” file svchost.exe mà không đòi hỏi phải có kiến thức sâu rộng về hệ thống.

Trong lần đầu tiên khởi động, chương trình sẽ tự động quét toàn bộ các tiến trình đang chạy ngầm bên trong tập tin svchost.exe. Sau khi quét xong, kết quả sẽ hiển thị trên giao diện chính dưới dạng “A Warnings found, B svchost.exe proccesses contains C services”, trong đó A là số nhân tố độc hại mà chương trình nghi ngờ là virus hay malware, B là số tập tin svchost.exe đang chạy trên hệ thống, C là số dịch vụ đang hoạt động ngầm trên nền Windows. Để xem thông tin chi tiết, bạn nhấn nút Details.

Tại giao diện Svchost Details, bạn lần lượt nhấn chuột lên từng tập tin svchost.exe để xem danh sách các tiến trình đang chạy bên trong tập tin đó. Tập tin nào mang biểu tượng dấu chấm than sẽ có nguy cơ nhiễm virus hoặc malware nhiều hơn, bạn chỉ việc vô hiệu hóa tập tin đó từ Windows Task Manager để đảm bảo an toàn cho hệ thống. Ngược lại, tập tin svchost.exe được xem là “sạch” nếu tập tin đó mang biểu tượng thư mục phía trước, đây đều là những tập tin mặc định của Windows, giúp hệ thống chạy ổn định hơn, bạn không nên vô hiệu hóa chúng.

Svchost Process Analyzer có dung lượng 370 KB, tương thích với mọi Windows, tải về miễn phí tại đây.

Svchost.exe là một tập tin thực thi nhỏ nằm trong thư mục System32 của Windows, nó đóng vai trò quan trọng trong việc giữ hệ thống và các dịch vụ chạy trên nền Windows được ổn định. Bạn có thể dễ dàng nhận thấy sự xuất hiện thường trực của svchost.exe bằng cách mở thẻ Proccesses trong Windows Task Manager. Một tập tin svchost.exe có thể chứa nhiều tiến trình chạy ngầm bên trong nó, các tiến trình này được lưu trữ trên hệ thống dưới dạng tập tin DLL.

Rất nhiều loại virus và phần mềm gián điệp (malware) luôn tìm cách lây nhiễm vào tập tin svchost.exe để khai thác tất cả các quyền truy cập của người sử dụng. Trong khi đó, người dùng bình thường rất khó để nhận biết đâu là tập tin svchost.exe “sạch” và đâu là tập tin svchost.exe đã bị nhiễm “bệnh”. Phần mềm Svchost Process Analyzer sẽ giúp bạn phân tích các nhân tố độc hại “núp bóng” file svchost.exe mà không đòi hỏi phải có kiến thức sâu rộng về hệ thống.

Trong lần đầu tiên khởi động, chương trình sẽ tự động quét toàn bộ các tiến trình đang chạy ngầm bên trong tập tin svchost.exe. Sau khi quét xong, kết quả sẽ hiển thị trên giao diện chính dưới dạng “A Warnings found, B svchost.exe proccesses contains C services”, trong đó A là số nhân tố độc hại mà chương trình nghi ngờ là virus hay malware, B là số tập tin svchost.exe đang chạy trên hệ thống, C là số dịch vụ đang hoạt động ngầm trên nền Windows. Để xem thông tin chi tiết, bạn nhấn nút Details.

Tại giao diện Svchost Details, bạn lần lượt nhấn chuột lên từng tập tin svchost.exe để xem danh sách các tiến trình đang chạy bên trong tập tin đó. Tập tin nào mang biểu tượng dấu chấm than sẽ có nguy cơ nhiễm virus hoặc malware nhiều hơn, bạn chỉ việc vô hiệu hóa tập tin đó từ Windows Task Manager để đảm bảo an toàn cho hệ thống. Ngược lại, tập tin svchost.exe được xem là “sạch” nếu tập tin đó mang biểu tượng thư mục phía trước, đây đều là những tập tin mặc định của Windows, giúp hệ thống chạy ổn định hơn, bạn không nên vô hiệu hóa chúng.

Svchost Process Analyzer có dung lượng 370 KB, tương thích với mọi Windows, tải về miễn phí tại đây.

Thứ Năm, 12 tháng 4, 2018

Chuyến bay 1380 của Southwest Airlines

Một động cơ của chiếc máy bay Boeing 737-700 chở 149 người đã phát nổ giữa không trung vào ngày 17/4/2018, khiến một hành khách thiệt mạng sau khi suýt rơi ra ngoài qua cửa sổ bị vỡ.

Hãng tin Reuters cho biết, sự cố trên đã buộc chuyến bay mang số hiệu 1380 từ Dallas tới New York của hãng hàng không Southwest Airlines phải hạ cánh khẩn cấp xuống Philidelphia.

Hành khách thiệt mạng được xác định là Jennifer Riordan, 43 tuổi, có hai con, làm ở ngân hàng Wells Fargo ở Albuquerque, New Mexico. Thống kê của Cơ quan An toàn giao thông Quốc gia Mỹ (NTSB) cho thấy đây là vụ tai nạn chết người đầu tiên trong lĩnh vực hàng không thương mại ở nước này kể từ năm 2009.

Tại một cuộc họp báo về vụ việc, Chủ tịch NTSB Robert Sumwalt cho biết điều tra band đầu cho thấy một cánh quạt động cơ biến mất, nhiều khả năng đã bị gãy. Phần kim loại gắn mà cánh quạt đó bình thường gắn vào đã bị han rỉ.

Ngoài ra, phần nắp của động cơ đã được tìm thấy ở Bernville, Pennsilvania, nơi cách sân bay Philadelphia khoảng 70 dặm.

"Vụ tai nạn rất bất thường nên chúng tôi tiến hành điều tra cực kỳ kỹ lưỡng", ông Sumwalt nói, và cho biết có thể sẽ mất từ 12-15 tháng để xác định nguyên nhân dẫn tới sự cố.

Chuyến bay 1380 cất cánh từ sân bay LaGuardia ở New York vào lúc 10h27 sáng theo giờ địa phương, và chuyển hướng để hạ cánh xuống Philadelphia chưa đầy một giờ sau đó, vào lúc 11h20.

Động cơ phát nổ là động cơ nằm ở bên trái của máy bay. Mảnh vỡ bay ra khi động cơ phát nổ khiến một cửa sổ máy bay bị vỡ, gây tình trạng giảm áp suất đột ngột, khiến một nữ hành khách suýt nữa thì bị hút ra ngoài qua cửa sổ vỡ.

"Một phụ nữ đã bị thò ra khỏi máy bay và được những hành khách khác kéo trở lại", một nhân chứng kể.

Trong số 149 người trên máy bay, có 144 hành khách và 5 thành viên phi hành đoàn. Sau khi máy bay hạn cánh, một hành khách đã được đưa vào viện trong tình trạng nguy kịch, 7 người khác được điều trị vết thương nhẹ tại chỗ.

"Mọi người đều phát điên vì sợ, họ la hét và khóc lóc", một hành khách kể với hãng tin CNN.

Cổ phiếu Southwest Airlines giảm hơn 3% sau khi có tin về vụ tai nạn, nhưng đóng cửa với mức giảm 1,1% trong phiên giao dịch ngày thứ Ba tại Sở Giao dịch chứng khoán New York (NYSE).

Boeing 737 là loại máy bay chở khách bán chạy nhất thế giới. Động cơ của loại máy bay này được sản xuất bởi CFM International, một liên doanh giữa hãng GE của Mỹ và Safran của Pháp. Đây cũng là loại động cơ được sử dụng rộng rãi nhất trong ngành công nghiệp hàng không và được coi là đáng tin cậy nhất.

Hãng tin Reuters cho biết, sự cố trên đã buộc chuyến bay mang số hiệu 1380 từ Dallas tới New York của hãng hàng không Southwest Airlines phải hạ cánh khẩn cấp xuống Philidelphia.

Hành khách thiệt mạng được xác định là Jennifer Riordan, 43 tuổi, có hai con, làm ở ngân hàng Wells Fargo ở Albuquerque, New Mexico. Thống kê của Cơ quan An toàn giao thông Quốc gia Mỹ (NTSB) cho thấy đây là vụ tai nạn chết người đầu tiên trong lĩnh vực hàng không thương mại ở nước này kể từ năm 2009.

Tại một cuộc họp báo về vụ việc, Chủ tịch NTSB Robert Sumwalt cho biết điều tra band đầu cho thấy một cánh quạt động cơ biến mất, nhiều khả năng đã bị gãy. Phần kim loại gắn mà cánh quạt đó bình thường gắn vào đã bị han rỉ.

Ngoài ra, phần nắp của động cơ đã được tìm thấy ở Bernville, Pennsilvania, nơi cách sân bay Philadelphia khoảng 70 dặm.

"Vụ tai nạn rất bất thường nên chúng tôi tiến hành điều tra cực kỳ kỹ lưỡng", ông Sumwalt nói, và cho biết có thể sẽ mất từ 12-15 tháng để xác định nguyên nhân dẫn tới sự cố.

Chuyến bay 1380 cất cánh từ sân bay LaGuardia ở New York vào lúc 10h27 sáng theo giờ địa phương, và chuyển hướng để hạ cánh xuống Philadelphia chưa đầy một giờ sau đó, vào lúc 11h20.

Động cơ phát nổ là động cơ nằm ở bên trái của máy bay. Mảnh vỡ bay ra khi động cơ phát nổ khiến một cửa sổ máy bay bị vỡ, gây tình trạng giảm áp suất đột ngột, khiến một nữ hành khách suýt nữa thì bị hút ra ngoài qua cửa sổ vỡ.

"Một phụ nữ đã bị thò ra khỏi máy bay và được những hành khách khác kéo trở lại", một nhân chứng kể.

Trong số 149 người trên máy bay, có 144 hành khách và 5 thành viên phi hành đoàn. Sau khi máy bay hạn cánh, một hành khách đã được đưa vào viện trong tình trạng nguy kịch, 7 người khác được điều trị vết thương nhẹ tại chỗ.

"Mọi người đều phát điên vì sợ, họ la hét và khóc lóc", một hành khách kể với hãng tin CNN.

Boeing 737 là loại máy bay chở khách bán chạy nhất thế giới. Động cơ của loại máy bay này được sản xuất bởi CFM International, một liên doanh giữa hãng GE của Mỹ và Safran của Pháp. Đây cũng là loại động cơ được sử dụng rộng rãi nhất trong ngành công nghiệp hàng không và được coi là đáng tin cậy nhất.

Ransomware ép nạn nhân... chơi game

Không phải tất cả các cuộc tấn công mã độc tống tiền đều gây hại, ít nhất với PUBG Ransomware. Mã độc tống tiền (hay ransomware) là một phần mềm độc hại hoạt động về cơ bản như một virus máy tính, nhưng không hủy dữ liệu thiết bị mà khóa tập tin bằng mật mã cho đến khi người dùng thanh toán cho kẻ đòi tiền chuộc theo yêu cầu.

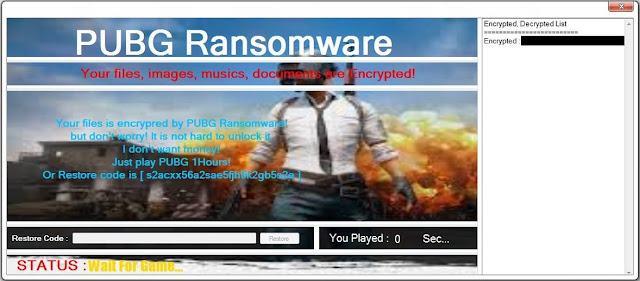

PUBG Ransomware được phát hiện bởi MalwareHunterTeam có khả năng mã hóa tất cả các tập tin của nạn nhân, bao gồm hình ảnh, nhạc hoặc tài liệu và từ chối trả lại chúng cho đến khi người dùng chấp nhận chơi một trận PUBG của Battlegrounds trong một giờ.

“Tập tin của bạn được mã hóa bởi PUBG Ransomware! Nhưng đừng lo lắng! Sẽ không phải là khó để mở khóa nó. Tôi không muốn tiền! Chỉ cần chơi PUBG trong 1 giờ”, nội dung thông điệp của kẻ phát tán mã độc này cho biết.

Về cơ bản ransomware này không nguy hiểm như các ransomware còn lại. Trong thực tế, bạn chỉ cần chạy PUBG trong một vài giây để kích hoạt giải mã mà không phải là một giờ, do đó chỉ cần chơi nó là đủ để giải mã các tập tin. Và nếu không muốn bị làm phiền bởi việc chơi game, cửa sổ pop-up bật lên cũng cung cấp một mã khôi phục giúp mở khóa nội dung của bạn.

Tất nhiên không phải ai cũng cài sẵn PUBG trong máy. Trong trường hợp này, việc bạn cần làm là nhìn lên cửa sổ ransomware, sao chép nội dung "restore code" - đoạn mã s2acxx56a2sae5fjh5k2gb5s2se - và dán vào textbox ngay bên dưới để mở khoá các tập tin!

Có vẻ như ransomware này chỉ mang tính chất trêu đùa là chính. Tuy nhiên, cũng có khả năng có một con trojan thật sự ẩn sâu bên trong ransomware, và nó đã âm thầm cài đặt vào máy tính người dùng, chờ cho đến 6 tháng sau (như một số trường hợp đã từng có trước đây) khi người dùng mất cảnh giác để bắt đầu tấn công. Do đó, bạn không nên cố ý lây nhiễm ransomware này lên máy tính của mình để... xem cho biết, ngay cả khi bạn là một fan cứng của PUBG.

PUBG Ransomware được phát hiện bởi MalwareHunterTeam có khả năng mã hóa tất cả các tập tin của nạn nhân, bao gồm hình ảnh, nhạc hoặc tài liệu và từ chối trả lại chúng cho đến khi người dùng chấp nhận chơi một trận PUBG của Battlegrounds trong một giờ.

“Tập tin của bạn được mã hóa bởi PUBG Ransomware! Nhưng đừng lo lắng! Sẽ không phải là khó để mở khóa nó. Tôi không muốn tiền! Chỉ cần chơi PUBG trong 1 giờ”, nội dung thông điệp của kẻ phát tán mã độc này cho biết.

Về cơ bản ransomware này không nguy hiểm như các ransomware còn lại. Trong thực tế, bạn chỉ cần chạy PUBG trong một vài giây để kích hoạt giải mã mà không phải là một giờ, do đó chỉ cần chơi nó là đủ để giải mã các tập tin. Và nếu không muốn bị làm phiền bởi việc chơi game, cửa sổ pop-up bật lên cũng cung cấp một mã khôi phục giúp mở khóa nội dung của bạn.

Tất nhiên không phải ai cũng cài sẵn PUBG trong máy. Trong trường hợp này, việc bạn cần làm là nhìn lên cửa sổ ransomware, sao chép nội dung "restore code" - đoạn mã s2acxx56a2sae5fjh5k2gb5s2se - và dán vào textbox ngay bên dưới để mở khoá các tập tin!

Có vẻ như ransomware này chỉ mang tính chất trêu đùa là chính. Tuy nhiên, cũng có khả năng có một con trojan thật sự ẩn sâu bên trong ransomware, và nó đã âm thầm cài đặt vào máy tính người dùng, chờ cho đến 6 tháng sau (như một số trường hợp đã từng có trước đây) khi người dùng mất cảnh giác để bắt đầu tấn công. Do đó, bạn không nên cố ý lây nhiễm ransomware này lên máy tính của mình để... xem cho biết, ngay cả khi bạn là một fan cứng của PUBG.

Chủ Nhật, 8 tháng 4, 2018

Mã độc tống tiền GandCrab đang lây lan ở Việt Nam

Ngày 5/4, hàng loạt các tổng công ty, tập đoàn kinh tế và tổ chức tài chính - chứng khoán, các doanh nghiệp lĩnh vực hạ tầng Internet, viễn thông, điện lực, hàng không, giao thông... nhận được công văn hỏa tốc từ Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) về đợt lây lan của mã độc mới tên GandCrab.

Mã độc tống tiền GandCrab được phát tán thông qua bộ công cụ khai thác lỗ hổng RIG. Khi bị lây nhiễm, toàn bộ các tập tin dữ liệu trên máy người dùng sẽ bị mã hóa và phần mở rộng của tập tin bị đổi thành *.GDCB hoặc *.CRAB. Đồng thời, mã độc sinh ra một tệp CRAB-DECRYPT.txt nhằm yêu cầu và hướng dẫn người dùng trả tiền chuộc.

Để giải mã dữ liệu, người dùng phải nộp 400 - 1.000 USD bằng cách thanh toán qua tiền điện tử Dash (một đồng tiền mã hóa tương tự Bitcoin). Tuy nhiên, theo chuyên gia bảo mật độc lập Phạm Đức Hoàng, việc thanh toán tiền như yêu cầu không thể đảm bảo việc lấy lại dữ liệu cho người dùng.

VNCERT xác nhận đang có chiến dịch phát tán mã độc tống tiền GandCrab tấn công nhiều nước, trong đó có Việt Nam. Cơ quan này cũng khẳng định mã độc trên "rất nguy hiểm".

Bạn có thể xem toàn bộ công văn ở link bên dưới.

http://www.vncert.gov.vn/files/CV85_GrandCrab.pdf

Những máy chủ điều khiển mã độc là politiaromana.bit, malwarehunterteam.bit và gdcb.bit (danh sách được cập nhật tới 5/4).

Theo khuyến cáo của VNCERT, để tránh mã độc người dùng cần cảnh giác không click vào các liên kết (link) cũng như các tập tin đính kèm trong email có chứa các tập tin dạng .doc, .pdf, .zip… được gửi từ người lạ, thậm chí là cả email được gửi từ người quen nhưng có cách đặt tiêu đề hoặc ngôn ngữ khác lạ.

Mã độc tống tiền GandCrab được phát tán thông qua bộ công cụ khai thác lỗ hổng RIG. Khi bị lây nhiễm, toàn bộ các tập tin dữ liệu trên máy người dùng sẽ bị mã hóa và phần mở rộng của tập tin bị đổi thành *.GDCB hoặc *.CRAB. Đồng thời, mã độc sinh ra một tệp CRAB-DECRYPT.txt nhằm yêu cầu và hướng dẫn người dùng trả tiền chuộc.

Để giải mã dữ liệu, người dùng phải nộp 400 - 1.000 USD bằng cách thanh toán qua tiền điện tử Dash (một đồng tiền mã hóa tương tự Bitcoin). Tuy nhiên, theo chuyên gia bảo mật độc lập Phạm Đức Hoàng, việc thanh toán tiền như yêu cầu không thể đảm bảo việc lấy lại dữ liệu cho người dùng.

VNCERT xác nhận đang có chiến dịch phát tán mã độc tống tiền GandCrab tấn công nhiều nước, trong đó có Việt Nam. Cơ quan này cũng khẳng định mã độc trên "rất nguy hiểm".

Bạn có thể xem toàn bộ công văn ở link bên dưới.

http://www.vncert.gov.vn/files/CV85_GrandCrab.pdf

Những máy chủ điều khiển mã độc là politiaromana.bit, malwarehunterteam.bit và gdcb.bit (danh sách được cập nhật tới 5/4).

Theo khuyến cáo của VNCERT, để tránh mã độc người dùng cần cảnh giác không click vào các liên kết (link) cũng như các tập tin đính kèm trong email có chứa các tập tin dạng .doc, .pdf, .zip… được gửi từ người lạ, thậm chí là cả email được gửi từ người quen nhưng có cách đặt tiêu đề hoặc ngôn ngữ khác lạ.

Quảng cáo ở đây

Quảng cáo ở đây